Resumo

A segurança de sistemas criptográficos modernos depende criticamente da qualidade da aleatoriedade usada para gerar segredos, como chaves de sessão TLS, nonces, tokens e sementes de geradores pseudoaleatórios criptograficamente seguros (CSPRNG). Embora computadores sejam determinísticos por natureza, aplicações de segurança requerem imprevisibilidade mensurável, usualmente modelada como entropia. Este artigo explora o conceito de entropia aplicada a “senhas” e, de forma mais precisa, a segredos criptográficos, avaliando o caso do sistema LavaRand/Wall of Entropy da Cloudflare, que utiliza lâmpadas de lava monitoradas por câmeras como fonte física de entropia. Demonstramos que, ao introduzir variáveis caóticas do mundo real na semente de geração de aleatoriedade, a Cloudflare reduz drasticamente o risco de previsibilidade sistêmica — tornando ataques baseados em reprodução de estado e predição estatística impraticáveis. A análise conclui que a resistência à “quebra” resulta menos de um argumento absoluto (“impossível de quebrar”) e mais de um argumento técnico robusto: o custo computacional necessário para adivinhar segredos com alta entropia excede, por ordens de grandeza, qualquer capacidade realista de ataque.

Palavras-chave: entropia, CSPRNG, TLS, LavaRand, Wall of Entropy, Cloudflare, segurança, aleatoriedade física.

1. Introdução

A criptografia aplicada na Internet não é sustentada apenas por bons algoritmos (AES, ChaCha20, RSA, ECC), mas também por um requisito frequentemente subestimado: aleatoriedade de alta qualidade. Em protocolos como TLS, cada conexão segura depende de segredos efêmeros e chaves derivadas que precisam ser imprevisíveis. Se um atacante puder prever (mesmo parcialmente) esses valores, a segurança do canal pode degradar de maneira crítica.

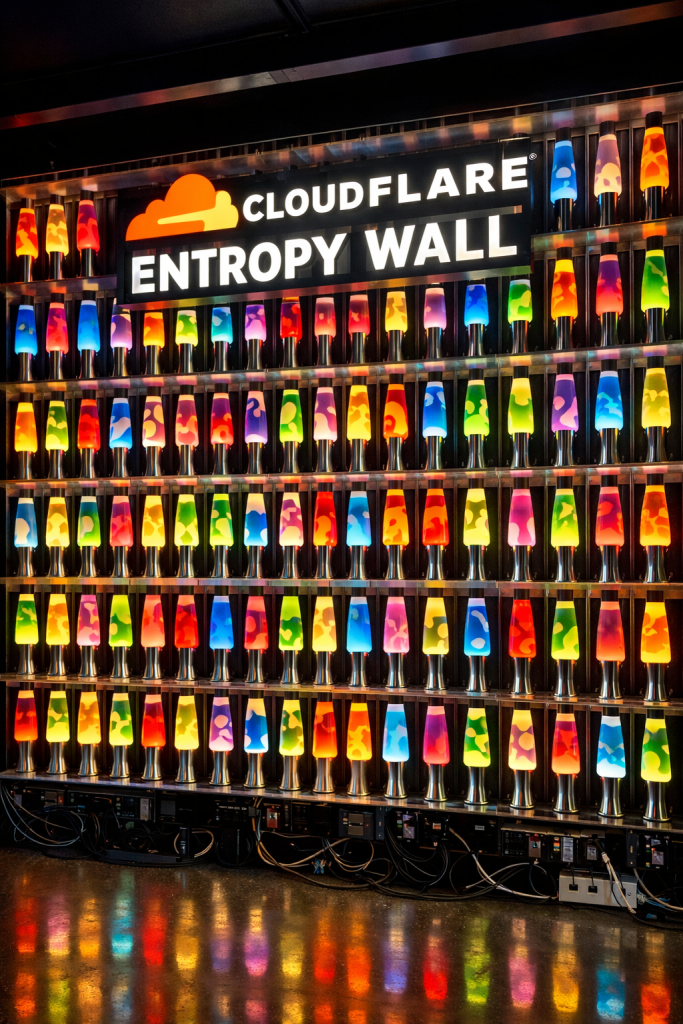

A Cloudflare popularizou uma abordagem incomum e didática para reforçar a aleatoriedade: o uso de um “muro” com cerca de 100 lâmpadas de lava, fotografadas continuamente por uma câmera, onde a variação caótica dos padrões luminosos serve como fonte física de entropia. Essa técnica é descrita publicamente pela própria empresa como parte do processo de reforço da aleatoriedade usada em sistemas de criptografia.

O objetivo deste artigo é esclarecer (i) o que é entropia no contexto de segurança, (ii) como “entropia de senhas” se relaciona — e difere — de entropia de chaves criptográficas, e (iii) por que o vínculo com fenômenos do mundo real (lâmpadas de lava) dificulta a “quebra” por predição ou força bruta.

2. Fundamentos teóricos: entropia e segurança

2.1 Entropia em senhas (modelo de espaço de busca)

Em termos práticos, entropia de senha é uma medida aproximada do tamanho do espaço de busca:

- Se uma senha é escolhida uniformemente ao acaso de um conjunto de possibilidades, sua entropia pode ser estimada por:

onde N é o número total de combinações possíveis.

Exemplo simplificado: senha com 12 caracteres escolhidos uniformemente de um conjunto com 62 símbolos (A–Z, a–z, 0–9):

Na prática, usuários não escolhem senhas uniformemente aleatórias; escolhem padrões e palavras. Logo, a entropia real costuma ser menor do que o valor teórico.

2.2 Entropia em criptografia (CSPRNG e sementes)

Em criptografia moderna, raramente “quebra-se uma senha” atacando diretamente o sistema por tentativa e erro pura. Muitos ataques relevantes visam:

- prever sementes do RNG,

- reconstruir estado interno do gerador,

- explorar baixa entropia na inicialização,

- explorar reutilização de nonces ou chaves.

Como computadores são determinísticos, eles precisam ser alimentados por fontes externas para produzir números imprevisíveis. A Cloudflare descreve explicitamente esse problema: para gerar chaves fortes, é necessário um insumo caótico do mundo físico, pois máquinas não “inventam” aleatoriedade verdadeira por conta própria.

3. O sistema LavaRand / Wall of Entropy da Cloudflare

3.1 Motivação: imprevisibilidade contra adversários realistas

A Cloudflare explica que a “lava” nas lâmpadas nunca assume a mesma forma duas vezes, e que esse comportamento é uma fonte útil de imprevisibilidade para alimentar processos de segurança.

Em termos de engenharia de segurança, a lógica é direta:

se o atacante não consegue reproduzir o fenômeno físico com fidelidade, ele não consegue reproduzir a mesma semente de aleatoriedade.

3.2 Arquitetura resumida do processo

No desenho operacional descrito pela Cloudflare:

- Um conjunto de lâmpadas de lava é colocado em um ambiente real.

- Uma câmera captura imagens em intervalos regulares.

- O sistema extrai dados variáveis do quadro (incluindo ruído do sensor) e processa esses dados.

- O resultado é usado como entropia/“semente” para reforçar geradores de números aleatórios internos.

O ponto essencial é que a saída final não é “uma senha pronta”, mas sim entropia para inicialização e reforço de um ecossistema de aleatoriedade criptográfica.

3.3 Diversificação de fontes caóticas

A Cloudflare também descreve a ampliação do conceito para outras fontes físicas e instalações (ex.: diferentes mecanismos de caos em escritórios).

Do ponto de vista de threat modeling, isso é relevante porque reduz risco de correlação: mesmo que uma fonte “falhe” (ou seja comprometida), outras permanecem alimentando o pool de entropia.

4. “Não pode ser quebrado”: interpretação correta em segurança

A afirmação “não pode ser quebrado” precisa ser interpretada com rigor. Em segurança, normalmente não se demonstra impossibilidade absoluta (no sentido matemático) para sistemas implementados no mundo real. O que se demonstra é inviabilidade prática sob restrições realistas de tempo, custo e capacidade computacional.

4.1 Força bruta e custo exponencial

Suponha um segredo com 128 bits de entropia efetiva. O atacante enfrenta um espaço de busca de:

Mesmo com hardware massivamente paralelo, isso é astronômico. Essa é a razão pela qual 128 bits é considerado um patamar robusto para segredos simétricos modernos.

Quando o sistema usa fontes físicas para fortalecer a semente do CSPRNG, a consequência é que não existe atalho estatístico confiável: o adversário não consegue reduzir drasticamente o espaço de busca com predição.

4.2 Ataques por predição vs. ataques por adivinhação

A verdadeira vantagem do “mundo real” não é impedir tentativa e erro por si só, mas sim impedir predição e reconstrução de estado do RNG.

A Cloudflare descreve que computadores são previsíveis por design, e por isso é necessário um input imprevisível para gerar chaves realmente seguras.

As lâmpadas de lava fornecem esse input imprevisível, dificultando ataques em que o adversário tentaria “rodar o mesmo processo” e obter a mesma sequência de números.

4.3 O vínculo com as lâmpadas (mundo físico) como barreira de replicação

O argumento do “vínculo com lâmpadas na vida real” pode ser formalizado assim:

- O estado do sistema físico (formas, bolhas, temperatura local, vibração, ruído do sensor, variações de iluminação, microdiferenças ambientais) evolui de maneira altamente sensível a condições iniciais.

- Mesmo que o atacante conheça o algoritmo de extração e hashing, ele não possui o mesmo input físico no mesmo instante e com a mesma granularidade.

- Logo, o atacante não consegue reproduzir a semente com fidelidade suficiente para prever o estado interno do gerador.

Essa abordagem foi amplamente divulgada justamente por transformar entropia em algo observável e intuitivo, mantendo o rigor de que a utilidade real está em reforçar CSPRNGs e pools de entropia.

5. Limitações e considerações de engenharia

Embora forte, a abordagem não elimina a necessidade de boas práticas:

- Extração e “whitening”: a entropia bruta de imagens precisa ser processada com funções criptográficas para eliminar vieses e correlações. (A Cloudflare descreve esse pipeline em seus materiais técnicos.)

Defesa em profundidade: o uso das lâmpadas não substitui RNGs modernos; complementa e diversifica a origem de entropia.- Segurança do ambiente: o sistema físico pode ser observado, mas reproduzi-lo com precisão é outra classe de problema (e, ainda assim, seria necessário controlar o instante, ângulo, ruídos e condições internas do pipeline).

- Em síntese, não é “mágica”: é engenharia de segurança orientada a reduzir riscos de previsibilidade.

6. Discussão: “Entropia de senhas do Cloudflare” vs. “Entropia de segredos usados pelo Cloudflare”

Um ajuste conceitual importante: a Cloudflare não usa lâmpadas de lava para tornar a senha do usuário “impossível de quebrar”. O que ela faz é reforçar a aleatoriedade dos segredos criptográficos que sustentam a infraestrutura (por exemplo, material usado para chaves e sessões TLS).

Em termos práticos:

- Senhas humanas falham por previsibilidade humana.

- Segredos criptográficos falham quando a aleatoriedade é insuficiente ou previsível.

- O Wall of Entropy ataca o segundo problema: imprevisibilidade sistêmica.

Por isso, a conclusão correta não é “ninguém quebra porque tem lâmpadas”, e sim:

o sistema se torna extremamente resistente porque combina criptografia moderna com uma fonte física de entropia de difícil replicação, elevando o custo de ataque para níveis inviáveis.

7. Conclusão

Este artigo apresentou uma leitura científica do uso de entropia física na geração de aleatoriedade criptográfica, com ênfase no caso LavaRand/Wall of Entropy da Cloudflare. Mostrou-se que a principal contribuição das lâmpadas de lava não é “criar senhas”, mas alimentar e diversificar sementes e pools de entropia usados por sistemas de segurança — reduzindo riscos de previsibilidade e fortalecendo a proteção de chaves e segredos de sessão.

A noção de que “não pode ser quebrado” deve ser entendida sob o padrão técnico da área: quebra torna-se computacionalmente impraticável, pois (i) a entropia efetiva cresce, (ii) o espaço de busca explode exponencialmente, e (iii) a predição fica bloqueada pela impossibilidade realista de reproduzir o input físico com fidelidade.

Referências

- Cloudflare. Como as lâmpadas de lava ajudam na criptografia da internet.

- Cloudflare Blog. Randomness 101: LavaRand in Production.

- Cloudflare Blog. LavaRand in Production: The Nitty-Gritty Technical Details.

- Cloudflare Blog. Harnessing chaos in Cloudflare offices.

- Cloudflare Blog. Chaos in Cloudflare’s Lisbon office: securing the Internet with wave motion.

- WIRED. How a Bunch of Lava Lamps Protect Us From Hackers.